اطلاعیه

اطلاعات بیشتر

آخرین خبرها

ترامپ شورای امنیت سایبری را مقابله با هکرهای

بهمن 03, 1403نکات کلیدی در قوانین امنیتی HIPAA که هیچ

دی 15, 1403روشهای موثر برای ارتباط مدیران امنیت سایبری با

دی 11, 1403افزایش سرعت توجه به هویتهای غیرانسانی در عملیات

دی 11, 1403آسیب پذیریهای ناشی از حملات انکار سرویس DNSSEC

دی 11, 1403ترامپ 2.0: نگرانی از تغییر در سیاستهای امنیت

دی 11, 1403اهدافی که برای اثربخشی امنیت سایبری باید رعایت

دی 11, 1403پیش بینی حملات سایبری و تهدیدهای کوانتومی در

دی 11, 1403آموزشهای امنیتی مهم از سال 2024

دی 11, 1403۶ روند امنیتی مرتبط با هوش مصنوعی که

دی 11, 1403چالشهای ناشی از خستگی روانی در کادرهای امنیت

دی 09, 1403کشف باگ فعال استفاده شده در Struts 2

دی 02, 1403چگونه خطرات سایبری دولتی به شرکتها حمله میکنند

دی 02, 1403خطرات سیاسی و انقلاعی در اختلافات بین امریکا

دی 02, 1403راهکارهایی برای محافظت از محیط خود در برابر

دی 02, 1403حمله به کامپیوترهای مهندسی OT/ICS با استفاده از

آذر 30, 1403کشف درگاه خلاء یوکای در سیستمهای پلیس تایلند

آذر 28, 1403گسترش Vishing از طریق Microsoft Teams موجب انتشار

آذر 26, 1403اهمیت حفظ اطلاعات در صنعت آموزشی

آذر 26, 1403استفاده از نرمافزار جاسوسی اندروید توسط پلیس چین

آذر 26, 1403رهبر بیمه لوید از لندن اتحادیه بیمه جدیدی

آذر 25, 1403پلیس دبی با تبلیغات، حملات امنیتی به گوشیهای

آذر 25, 1403ریسک تزریق OData در محیطهای کد نویسی ویژه

آذر 25, 1403آزادسازی ابزار های شکستنی مصنوعی توسط Generative AI

آذر 25, 1403ورزا معرفی راهکاری یکپارچه از پیشگیری از از

آذر 24, 1403معرفی راهحل آرشیو ابری Zerto برای افزایش امنیت

آذر 24, 1403حمله سایبری به سیستم توزیع دونات کریسپی کریم

آذر 22, 1403نفوذگر چینی 81 هزار دستگاه سوفوس با باگ

آذر 22, 1403رمزنگاری Termite پشمگستر پشت حملات Zero-Day Cleo

آذر 21, 1403کشف Zero-Day پر اهمیت Microsoft: RCES در تاریخچه

آذر 21, 1403استفاده گوگل از ابزار اعتبارسنجی پچ منبع باز

آذر 20, 1403تقویت مهارتهای امنیت سایبری با استفاده از هنر

آذر 20, 1403گزارش امنیت فیزیکی Genetec نشان می دهد که

آذر 20, 1403حملات کد QR، روشی برای نادیده گرفتن جدارههای

آذر 20, 1403آموزشهای گرفته شده از بزرگترین حوادث زنجیره تأمین

آذر 20, 1403گروههای سایبری هزاران اطلاعات ورود به سیستمهای AWS

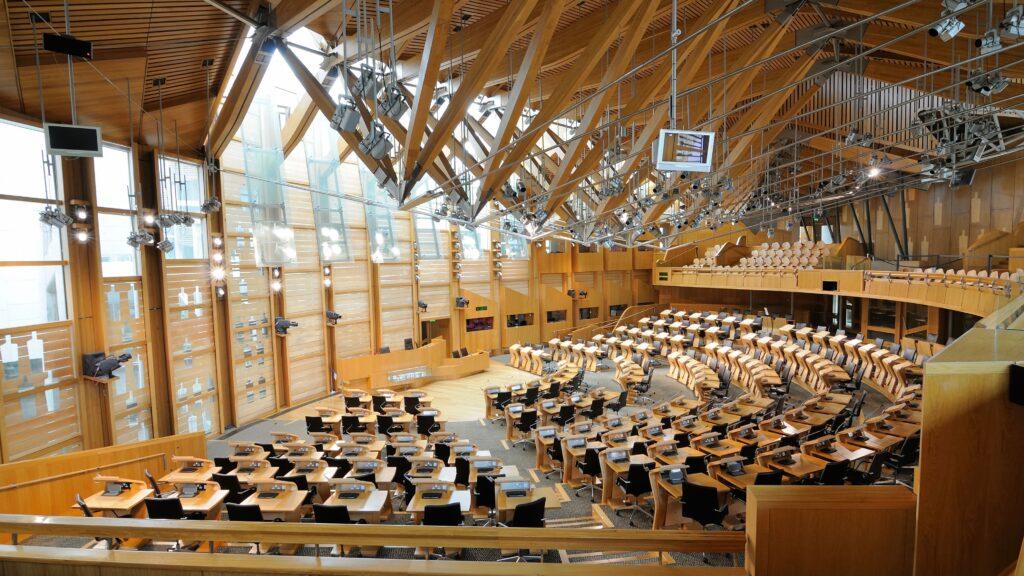

آذر 20, 1403ریسک تصاویر عمیق در فیلمهای پارلمان اسکاتلندی

آذر 20, 1403بازداشت حلقهی فیشینگ میلیونرهای Airbnb توسط پلیس

آذر 20, 1403آسیبپذیری Zero-Day NTLM مایکروسافت هنوز رفع نشده تا

آذر 20, 1403حمله به سازمانهای IT اروپایی در چارچوب عملیات

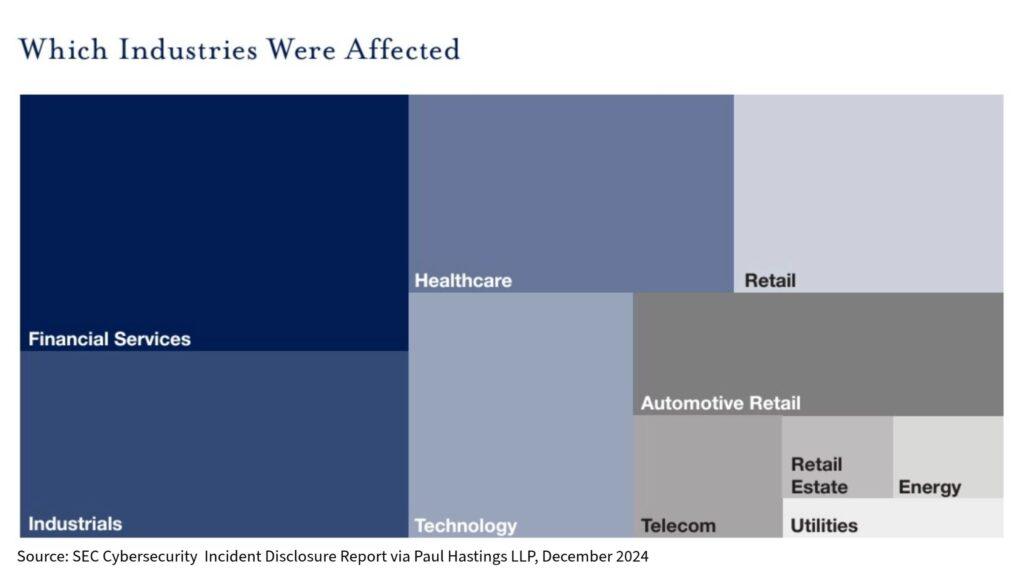

آذر 20, 1403ناوبری در منظر تغییرات منظر سایبری قوانین امنیتی

آذر 19, 1403افشای عفونتهای جاسوسی Pegasus بر روی دستگاههای iOS

آذر 19, 1403آپدیت ضروری: کشف آسیبپذیری اساسی توسط Veeam

آذر 19, 1403نفوذ هکرهای FSB روسیه به پاکستان تعطیلات استورم

آذر 19, 1403توصیههای جدید CISA برای تلکانها در مقابل تهدید

آذر 19, 1403خواست وایدن و شمیت برای بررسی شکست پنتاگون

آذر 19, 1403رمزارزهای قدیمی چهکارآی پس از بی بندوبارانه تاریکی

آذر 19, 1403گسترش قابلیتهای امنیت کد توسط Onapsis برای تسریع

آذر 19, 1403زنگ خطر برای بزهکاران سایبری: حمایت از فعالیتهای

آذر 19, 1403چالشهای مدیریت آسیب پذیری در محیطهای اینترنت اشیا

آذر 19, 1403حمله Minotaur زمینی از طریق باگهای ویچت و

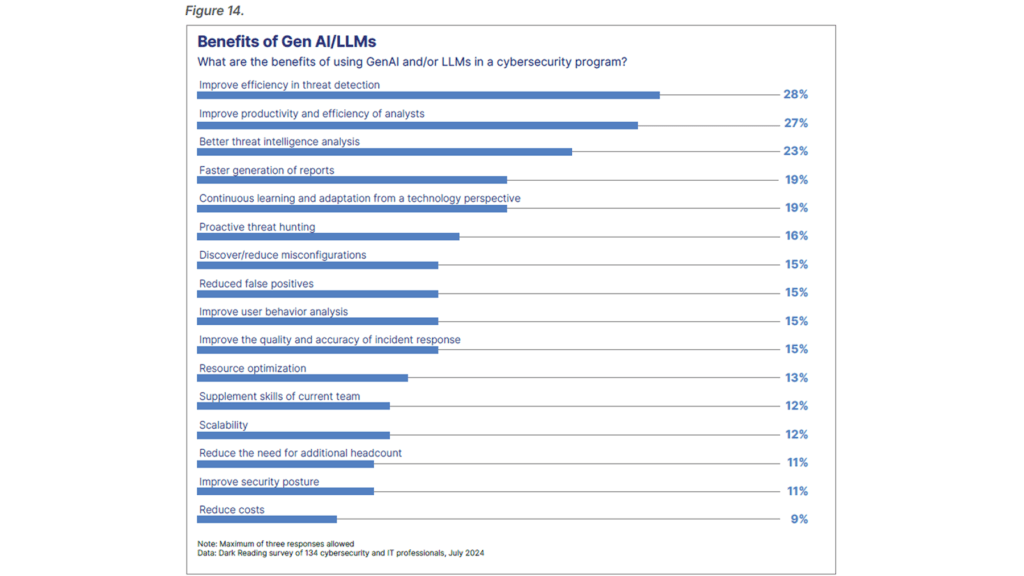

آذر 19, 1403افزایش کارایی و بهره وری تیمهای امنیت سایبری

آذر 19, 1403آخرین حملات تروجانی به بانکهای اروپا و صرافیهای

آذر 19, 1403کشف باگ تجاوز به محصول Mitel MiCollab ویژگی

آذر 19, 1403تهاجم گروه BlueAlpha APT از سرورهای Cloudflare با

آذر 19, 1403کتابخانه کنگره ارائه راهنمای حقوقی برای پژوهشگران در

آذر 19, 1403رتبهبندی بحرانی منابع باز: تغییراتی در محبوبیت زبان

آذر 19, 1403مایکروسافت گسترش دسترسی به ویژگی هوش مصنوعی برای

آذر 19, 1403نوجوان تگزاسی به اتهام هک تلکامعمّا پراکنده دستگیر

آذر 19, 1403بررسی خطرات امنیت سایبری: خطرات کارکنان غیرفعال برای

آذر 13, 1403اهمیت استفاده از هوش مصنوعی در افزایش امنیت

آذر 10, 1403عملیات خفیه برای ضربه زدن به کمپینهای تأثیرگذاری

آذر 08, 1403AWS به روزرسانیهای جدید را به Amazon Cognito

آذر 07, 1403تیم Salt Typhoon: سپر رمزنگاری اثری از گروه

آذر 07, 1403جیکو و تراولرز به دلیل نقض امنیت اطلاعات

آذر 07, 1403کشف یک آسیب پذیری صفر-روزه و صفر-کلیک با

آذر 07, 1403لو رفتن اطلاعات قربانیهای یاکوزا در یک حمله

آذر 05, 1403جاعل ChatGPT: بستههای API Claude و JarakStealer

آذر 05, 1403ساختار دفاعی فریبآور: گمراه کردن حملات هوش مصنوعی

آبان 29, 1403اعلام برندگان مورد بورس تحصیلی SIA Rise توسط

آبان 29, 1403مخفیگری نسخه Pegasus از نرمافزار جاسوسی Whatsapp توسط

آبان 29, 1403ترکیب Trustwave و Cybereason: تقویت پورتفولیو MDR

آبان 28, 1403CISA اولین برنامه راهبردی بینالمللی خود را منتشر

آبان 27, 1403هکرهای حماس به دولتهای خاورمیانه جاسوسی کرده و

آبان 27, 1403آسیب پذیری Microsoft Power Pages به میلیونها سوابق

آبان 27, 1403واشنگتن در گرداب امنیت سایبری: بیتوجهی به خطرات

آبان 27, 1403رمزنگاری ابری: اسکریپتهای رمزنگاری برنامههای وب

آبان 27, 1403نقش فروشندگان در مبارزه با خستگی هشدار

آبان 27, 1403مرد آیداهویی به اتهام هک و اخاذی سایبری

آبان 27, 1403هشدار ویروس: کشف باگ مرتبط با PostgreSQL PL/Perl

آبان 27, 1403پروژه Frenos برنده جایزه اصلی مسابقه Datatribe 2024

آبان 27, 1403آشنایی با ChatGPT: گشایش رازهای شناور در فایلهای

آبان 27, 1403مایکروسافت پچهای Exchange را به دلیل مشکلات جریان

آبان 27, 1403مهم عملیات کوبرنتز از دست داده است؛ جدیدا

آبان 25, 1403آموزشهای ارائه شده توسط OSCAR برای حفاظت از

آبان 25, 1403روشهای مقابله با افزایش قصد بدی فدرال ناشی

آبان 25, 1403گسترش قدرتهای نظارتی APT41 از طریق مجموعه ابزارها

آبان 24, 1403افشای برنامه مخرب های پرخطر 2024 از سوی

آبان 24, 1403تکنولوژی هوش مصنوعی امیدوار به سرکوب باگهای نرمافزاری

آبان 22, 1403رخدادهای امنیتی منبع باز هنوز از بین نمیروند

آبان 22, 1403دادگاه عالی فیسبوک پرونده Cambridge Analytica را رد

آبان 22, 1403ساختار انعطافپذیر فایلهای زیپ به منظور پنهان کردن

آبان 22, 1403آنچه گوش کردن به پدرم به من درباره

آبان 22, 1403بررسی مجدد نسخه بهبود یافته از ابزار Remcos

آبان 22, 1403رفع باگهای صفر روز Citrix Recording Manager توسط

آبان 22, 1403بزرگترین ابزار جرمی GitHub که توسط توسعهدهندگان انبوه

آبان 22, 1403آپتیمیسم هالیبرتون پس از از دست دادن 35

آبان 22, 1403برخوردهای حادثهای و تشخیص ناهنجار طیف بالایی از

آبان 22, 1403تضمین امنیت از طریق طراحی: قدرت پول

آبان 22, 1403شناسایی آسیبپذیری زیرو دی خطرناک در نرمافزار Citrix

آبان 22, 1403آسیبپذیریها و تهدیدها: حملات تزریق دستور در سیسکو

آبان 21, 1403تصمیم کانادا برای بستن دفاتر تیک تاک به

آبان 21, 1403میزان انتظاری از خسارت بیش از 569 میلیون

آبان 21, 1403حملات سایبری: گروه MirrorFace با حمایت چین به

آبان 19, 1403Xiphera و CryptoQuantique اعلام شراکت

آبان 19, 1403رهبران تجاری به نتایج ملموس هوش مصنوعی تمایل

آبان 19, 1403در برهه ای از نظرات تیم توسعهدهندهها، فرأیند

آبان 19, 1403آمادهسازی برای DORA در میان ابهامات کنترلهای فنی

آبان 19, 1403حمله بدون قطعی انجام شده توسط هکرهای مرموز

آبان 19, 1403شش باگ امنیتی در سیستمهای اطلاعاتی Mazda از

آبان 19, 1403رقصنده هوا: تصمیم به انتخاب رقیبان بالانما چندگانه

آبان 14, 1403گوگل رونمایی از عامل هوشمصنوعی Big Sleep به

آبان 14, 1403گزارش جعل هویت جهانی AU10TIX در ربع سوم

آبان 12, 1403بارگذاری عظیم Git و نقصهای پیکربندی: یک بررسی

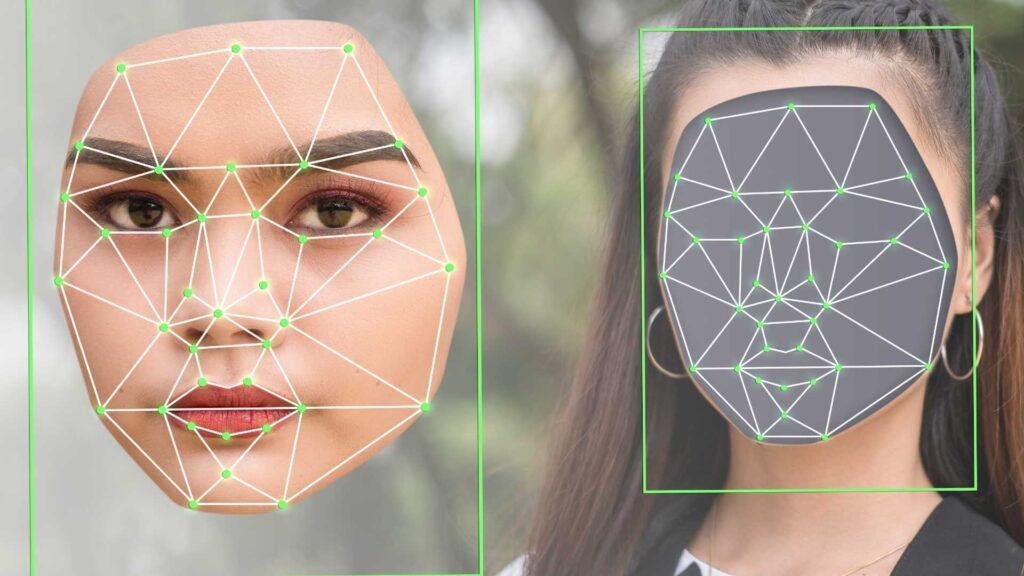

آبان 12, 1403مقامات برای مبارزه با دیپفیکس و تعیین قوانین

آبان 10, 1403عدم دسترسی منابع آموزشی امنیت سایبری برای توسعه

آبان 09, 1403راههای پیدا کردن CISO مناسب برای سازمان خود

آبان 08, 1403تیم FBI با همکاری همکاران، عملیات مخرب Redline

آبان 08, 1403حمله سایبری به ارائه دهنده خدمات اینترنتی فرانسوی

آبان 08, 1403پایان دادن به نرمافزارهای در حال اتمام عمر

آبان 08, 1403تجزیه و تحلیل ChatGPT: کد هگزادسیمال تحریف شده

آبان 08, 1403روسیه ارتش اوکراین را با اندازه گیری کارکنان

آبان 08, 1403دلتا اقدام به انتقاد از CrowdStrike با راه

آبان 08, 1403نیروهای سایبری چین مهارتهای خود را در صحنههای

آبان 08, 1403توافق Sophos و Secureworks بر روی ایجاد پلتفرم

آبان 08, 1403آخرین بهروزرسانی: حملهی ویندوز داوندیت پچ شده و

آبان 08, 1403کداسیپ ابزارهای توسعه یادآوری ایمنی را اهدای می

آبان 05, 1403اهمیت تسلط بر امنیت سایبری در مدیریت ارشد

آبان 05, 1403خطرات چتباتهای هوش مصنوعی بدون محافظت: ترکیبی از

آبان 05, 1403بازبینی آسیبپذیری فعال VPN در نرمافزارهای Cisco ASA

آبان 05, 1403تغییر سمت از پیشگامی به امنیت: باعث فکر

آبان 05, 1403نام عملاق بیمه Health مشخص میشود: ۱۰۰ میلیون

آبان 05, 1403جریمه شرکتها توسط SEC به میلیونها دلار به

آبان 05, 1403واکاوی حملات سایبری: لو رفتن اطلاعات اعتباری AWS

آبان 05, 1403تحریم نقض حریم خصوصی: لینکدین با جریمه 335

آبان 05, 1403کشف باگ حیاتی در کنسول مدیریت فورتینت و

آبان 04, 1403افزایش ۳۰۰ درصدی حملات رنسامور به صنعت بهداشتی

آبان 04, 1403آب آمریکایی تحت تحقیق برای حمله سایبری که

آبان 04, 1403جیک ویلیامز به عنوان مدیر اجرایی آزمایشگاه هانتر

آبان 04, 1403گزارش ریسکهای امنیتی SaaS در سال 2025 توسط

آبان 04, 1403آسیب پذیری نامینگ پیشفرض سه بوکت AWS CDK،

آبان 04, 1403نرمافزار LLM منبع باز صفر روزهای پایتون را

آبان 04, 1403چالشهای امنیت سایبری: هنگامی که هنوز تازهوارد هستید

آبان 04, 1403سفر من در دنیای امنیت سایبری از نیروی

آبان 04, 1403هانیول و گوگل کلود برای تسریع در عملیات

آبان 03, 1403ظهور مجدد ویروس Bumblebee: تهدیدی جدید برای امنیت

آبان 03, 1403نیازهای آمریکا برای سیستم انرژی بهتر برای پیروزی

آبان 03, 1403آسیبپذیری میلیونها دانلود موجب افشای اعتبارات ابری در

آبان 03, 1403تهدید روسیه: شکل شبیه به رسانه های معتبر

آبان 03, 1403گروه لازاروس از ثغور صفر روز Chrome بهره

آبان 03, 1403مصوبه اروپا برای ارتقای سایبری و امنیت اینترنت

مهر 30, 1403آینده جذاب امنیت برنامهها

مهر 30, 1403خدمات ضد-ربات: تقلبگران سایبری چگونه از صفحه قرمز

مهر 30, 1403پژوهش: 71 درصد هکرها باور دارند فناوری هوش

مهر 30, 1403آسیبپذیری MS Exchange در دولتهای خلیج و جاسوسی

مهر 30, 1403آسیب پذیری Safari macOS: دقت کنید! دسترسی به

مهر 30, 1403حملات Toast Zero-Day مایکروسافت توسط کره شمالی بدون

مهر 30, 1403رهبر گروه Anonymous در سودان دستگیر و به

مهر 27, 1403راههایی برای رفع آسیبپذیریها و تهدیدات صفر روز

مهر 27, 1403اینترنت آرشیو که کمکم حمله DDoS را زنده

مهر 27, 1403عصابه جنایی هنگ کنگ مبلغ 46 میلیون دلار

مهر 27, 1403راهاندازی دفاع از تقلب مبتنی بر هوش مصنوعی

مهر 27, 1403مهندسان پیشین اوراکل و گوگل ۷ میلیون دلار

مهر 27, 1403راهکارهای جدید برای مدیریت ریسک امنیتی زنجیره تأمین

مهر 27, 1403چالشها و آسیبپذیریهای مرتبط با هوش مصنوعی: رقابت

مهر 27, 1403سیایاسها پول به ابزارهای شناسایی نفوذ میاندازند

مهر 27, 1403حمله ویپر ESET هدف قرار دادن اسرائیل

مهر 27, 1403زمانی شده تا DMARC را به طور سختگیرانه

مهر 27, 1403مورد بهرهبرداری تک درخواستی منحصر به فرد در

مهر 17, 1403نام این انگشتنگر: برای جادوی بعدی من

مهر 17, 1403چه تنظیمات سایبری بعدی برای کاخ سفید باشد؟

مهر 17, 1403خطرات ناشی از افزونههای آسیبرسان کروم پس از

مهر 17, 1403حقوق مدیر امنیت سایبری در حال رشد: هدایتی

مهر 17, 1403سپری تایفون Salt APT، قانون نظارت بر مکالمات

مهر 17, 1403حملات سایبری جهانی به سرعت در حال افزایش

مهر 17, 1403افزایش تهدیدات سایبری در خاورمیانه و ترکیه: تغییرات

مهر 17, 1403قابلیت VoiceOver آیفون در خطر! رمزهای عبور را

مهر 14, 1403هجوم به تیم های مسئولین امنیتی با هوش

مهر 14, 1403تسلط بر امنیت سایبری: جدی، جالب نه کسلکننده

مهر 13, 1403تقویت فرهنگ امنیتی: آماده باشید!

مهر 13, 1403آزمایش جدید جنایتکاران با رنسومور در آفریقا

مهر 13, 1403گسترش پلتفرم ICS شرکت Dragos با استحواذ

مهر 13, 1403تولیدکنندگان، هدفهای اصلی رنسومورها

مهر 13, 1403پنج اشتباه رایج در مورد هوش مصنوعی و

مهر 13, 1403پیشرفت مالور پایتون: هانئو از VS Code

مهر 13, 1403آسیبپذیریهای چاپگرهای Unix: حملات DDoS آسان

مهر 13, 1403اطلاعیه جدید NSA: 6 اصل اساسی امنیت سایبری

مهر 13, 1403استونفلای APT به سود شرکتهای آمریکایی مبتنی در

مهر 13, 1403راههای مقابله با تقلب بر پایه هوش مصنوعی

مهر 13, 1403مالور بدون فایل PerfecTool هدف میلیونها سرور لینوکس

مهر 13, 1403گروه جدید APT مرتبط با چین دادههای دولتی

مهر 13, 1403رمزنگار ناپلئون # ابزار تولید کننده عکس های

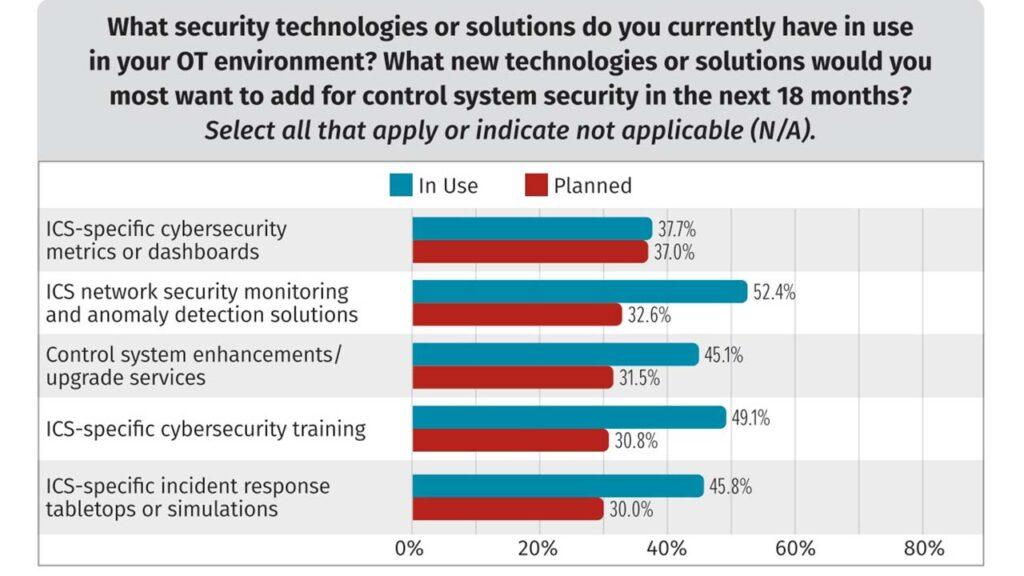

مهر 13, 1403بررسی اهمیت ارتباطات ICT در حوزه امنیت ICS/OT

مهر 13, 1403مدیریت چنداب و امنیت: استفاده از تجربیات سخت

مهر 13, 1403بیلی که نقضهای امنیتی برای آینده هوش مصنوعی

مهر 13, 1403آسیبپذیری ایوانتی با شدت بالا توسط CISA اعلام

مهر 13, 1403هزاران روتر Draytek در خطر: ۱۴ آسیب پذیری

مهر 13, 1403آشنایی با ترویجهای سایبری مخرب پشت پرده توسط

مهر 13, 1403

# برچسب

_Stephen_Barnes-Business_Alamy_Stock_Photo-1024x576.jpg)

_2023-1024x627.png)

_Alexander-Yakimov_Alamy-1024x576.jpg)

_MUNGKHOOD_STUDIO_shutterstock-1024x576.jpg)

_Pablo_Lagarto_Alamy-1024x576.jpg)

_Peter_Werner_Alamy-1024x576.jpg)

_ArtemisDiana_Alamy-1024x576.jpg)

_-Art_of_Food-Alamy-1024x576.jpg)

_Zoonar_GmbH_Alamy-1024x576.jpg)

_filmfoto_Alamy-1024x576.jpg)

_Nicholas_Klein_Alamy-1024x576.jpg)

_Sergey_Borisov_Alamy-1024x576.jpg)

_Skorzewiak_Alamy-1024x576.jpg)

_Stuart_Miles_Alamy-1024x576.jpg)

_Yury_Zap_Alamy-1024x576.jpg)

_Piotr_Swat_Alamy-1024x576.jpg)

_Zoonar_GmbH_Alamy-1024x576.jpg)

_Owen_McGuiGan_Alamy-1024x576.jpg)

_Maskot_Alamy-1024x576.jpg)

_Krot_Studio_Alamy-1024x576.jpg)

_Supawat_Kaydeesud_Alamy-1024x576.jpg)

_Borka_Kiss_Alamy-1024x576.jpg)

_Brain_light_Alamy-1024x576.jpg)

_Stephen_Barnes-Business_Alamy_Stock_Photo-1024x576.jpg)

_William_Mullins_Alamy-1024x576.jpg)

_Antony_Cooper_Alamy-1024x576.jpg)

_Jochen_Tack_Alamy-1024x576.jpg)

_Panther_Media_GmbH_Alamy-1024x576.jpg)

_Blackboard_Alamy-1024x576.jpg)

-Olekcii_Mach_Alamy-1024x576.jpg)

_Martin_Shields_Alamy-1024x576.jpg)

_M-SUR_Alamy-1024x576.jpg)

_marcos_alvarado_Alamy-1024x591.jpg)

_John_Williams_RF_Alamy-1024x576.jpg)