آخرین حملات تروجانی به بانکهای اروپا و صرافیهای رمزارز

در حملههای تروجانی اخیر، سرویس مخفی خود را در برابر بانکهای اروپایی و صرافیهای رمزارز باز کرده است. این حملات باعث نگرانی امنیتی بیشتر در بین حوزههای مالی شده است. تروجانها به طور پنهانی اقدام به جاسازی خود در سیستمهای هدف میکنند و اطلاعات حساس و اعتباری را به سرقت میبرند. تاکنون، هویت افراد یا […]

_Stephen_Barnes-Business_Alamy_Stock_Photo-1024x576.jpg)

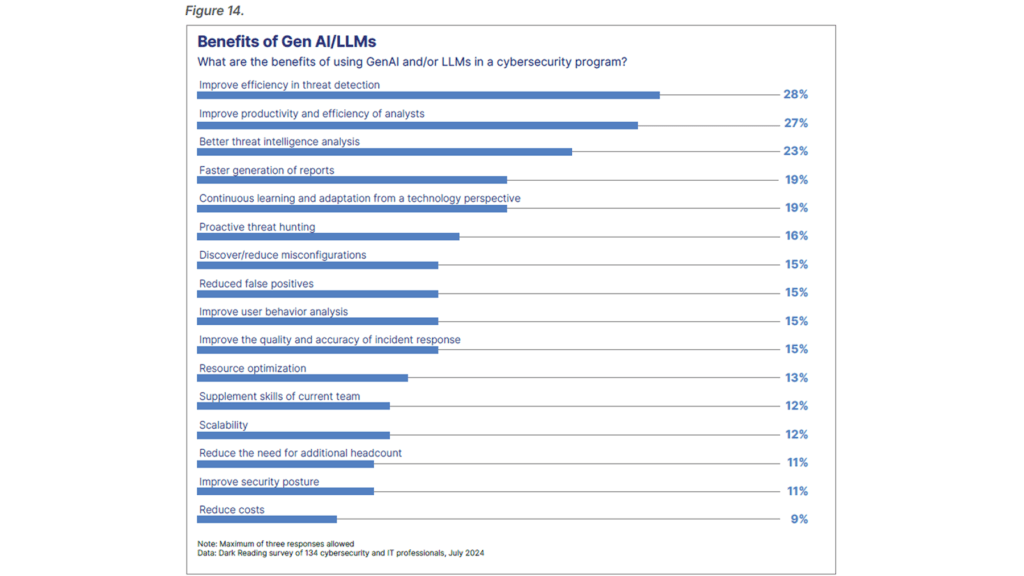

_2023-1024x627.png)

_Alexander-Yakimov_Alamy-1024x576.jpg)

_MUNGKHOOD_STUDIO_shutterstock-1024x576.jpg)

_Pablo_Lagarto_Alamy-1024x576.jpg)

_Peter_Werner_Alamy-1024x576.jpg)

_ArtemisDiana_Alamy-1024x576.jpg)

_-Art_of_Food-Alamy-1024x576.jpg)

_Zoonar_GmbH_Alamy-1024x576.jpg)

_filmfoto_Alamy-1024x576.jpg)

_Nicholas_Klein_Alamy-1024x576.jpg)

_Sergey_Borisov_Alamy-1024x576.jpg)

_Skorzewiak_Alamy-1024x576.jpg)

_Stuart_Miles_Alamy-1024x576.jpg)

_Yury_Zap_Alamy-1024x576.jpg)

_Piotr_Swat_Alamy-1024x576.jpg)

_Zoonar_GmbH_Alamy-1024x576.jpg)

_Owen_McGuiGan_Alamy-1024x576.jpg)

_Maskot_Alamy-1024x576.jpg)

_Krot_Studio_Alamy-1024x576.jpg)

_Supawat_Kaydeesud_Alamy-1024x576.jpg)

_Borka_Kiss_Alamy-1024x576.jpg)

_Brain_light_Alamy-1024x576.jpg)

_Stephen_Barnes-Business_Alamy_Stock_Photo-1024x576.jpg)

_William_Mullins_Alamy-1024x576.jpg)

_Antony_Cooper_Alamy-1024x576.jpg)

_Jochen_Tack_Alamy-1024x576.jpg)

_Panther_Media_GmbH_Alamy-1024x576.jpg)

_Blackboard_Alamy-1024x576.jpg)

-Olekcii_Mach_Alamy-1024x576.jpg)

_Martin_Shields_Alamy-1024x576.jpg)

_M-SUR_Alamy-1024x576.jpg)

_marcos_alvarado_Alamy-1024x591.jpg)

_John_Williams_RF_Alamy-1024x576.jpg)

_Owen_McGuiGan_Alamy-991x524.jpg)